VEILLE INFORMATIQUE

Dans ce contexte, deux types de récoltes de données sont utilisées:

Le Pull (chercher activement des informations.) Via Twitter ou bien des sites d’infos.

Le Push (recevoir passivement des informations.) via Google Alert avec des termes précis.

J’en fais ensuite un Article ou je me note les mots clès, afin de pouvoir le retrouver plus tard en cas de révisions ou besoins similaires.

VEILLE INFORMATIQUE

Dans ce contexte, deux types de récoltes de données sont utilisées:

Le Pull (chercher activement des informations.) Via Twitter ou bien des sites d’infos.

Le Push (recevoir passivement des informations.) via Google Alert avec des termes précis.

J’en fais ensuite un Article ou je me note les mots clès, afin de pouvoir le retrouver plus tard en cas de révisions ou besoins similaires.

Pourquoi les failles de sécurité pourraient coûter un peu plus cher aux éditeurs négligents

Pourquoi les failles de sécurité pourraient coûter un peu plus cher aux éditeurs négligentsTrouvé via google alerts Lien de l'article KEYWORD : EUROPE, LOI, LOGICIELS, PROTECTION, FAILLES. Contexte Directive modernisée pour tenir compte de l'économie numérique et...

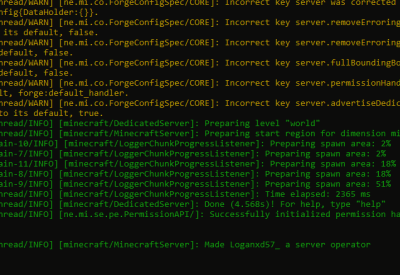

Force brute : la faille silencieuse qui menace votre entreprise – Voici comment l’éviter

Trouvé via google alerts. Lien de l'article KEYWORD : BRUTEFORCE, HACKER, PASSWORD, SPECOPSLes entreprises doivent faire face à des menaces cybernétiques toujours plus sophistiquées, et parmi celles-ci, les attaques par force brute restent un danger constant. Ces...

Enquête OpenText Cybersecurity sur les ransomwares en 2024 : Les attaques de la supply chain augmentent et les paiements de rançons persistent

Trouvé via google Alerts Lien de l'articleKeyword : AI, PHISHING, RANSOMWARES, SUPPLY CHAIN, OPENTEXT CYBERSECURITE, GLOBAL SECURITY MAGL'étude annuelle 2024 Global Ransomware Survey d'OpenText révèle l'état actuel des attaques de ransomwares, notamment leur...

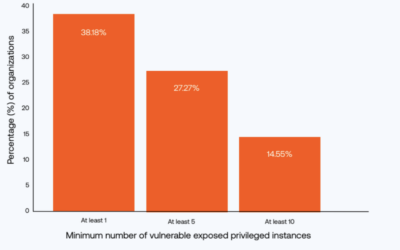

Tenable : 74 % des entreprises ont des ressources cloud publiquement exposées

Vu à l'aide de Google AlertsLIEN DE L'ARTICLE Un nouveau rapport de Tenable révèle que 74 % des entreprises ont des ressources cloud publiquement exposées. KEYWORD : Cloud ; TENABLE ; FAILLETenable (créateur anti-virus Nessus), expert en gestion de l’exposition au...

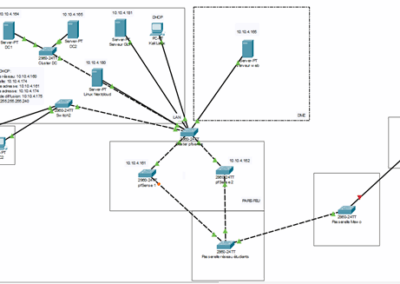

Guide de l’ANSSI pour les architectures des #SI sensibles ou Diffusion Restreinte

Vu grâce à Linkedin KEYWORD : ANSII, ARCHITECTURE, SI De manière générale, ce document apporte des conseils techniques pour la mise en pratique de l'II 901, l'instruction interministérielle définissant les objectifs et les mesures...